Heute möchte ich einmal ein wenig von Hard- und Software-Komponenten meines heimischen Netzwerks erzählen, die für sich gesehen zwar unscheinbar wirken, aber umso wichtiger sind. Seit einiger Zeit nutze ich als Firewall die Software OPNsense, bis vor kurzem lief diese auf zwei Thin-Client-Systemen Fujitsu Futro S900. Der folgende Artikel wird mehr eine Bildergeschichte denn detaillierte Anleitung sein, denn inzwischen haben zwei Systeme des Typs Fujitsu Futro S920 den Platz eingenommen, deren Aufbau und Einrichtung ich ein wenig skizzieren wollte.

Router, Firewall, Netzwerke

Vor etlichen Jahren wurde in der c’t über Router-Kaskaden berichtet. Mit einer derartigen Konfiguration zweier oder mehrerer Router ist es möglich, hinter einem Internet-Anschluss mehrere, unterschiedliche Netze aufzuspannen, so dass diese voneinander abgeschottet sind und jeweils einem eigenen Anwendungsbereich dienen. Als Beispiel sei eine Trennung von privater Nutzung zu geschäftlicher Verwendung genannt, oder etwa um Smart-Home-Devices in ein eigenes Netz zu stecken. Die Anwendungen sind vielfältig, und die Idee, einen weiteren Router inkl. Firewall hinter dem ersten Router, d.h. in meinem Falle der FRITZ!Box einzusetzen, gefiel mir auch aus Sicherheitsaspekten. Nach einer Weile des Betriebs eines zweiten WLAN-Routers, wie im Artikel der c’t beschrieben, hatte ich zunächst den EdgeRouter X von Ubiquiti im Einsatz. Dabei handelt es sich um eine kleine, schicke Kiste, die von außen leicht mit einem 5-Port-Switch verwechselt werden kann, und mit der ich tatsächlich auch nur positive Erfahrungen gemacht habe. Wiederum ein wenig später wollte ich jedoch mehr, am liebsten natürlich eine Lösung, die vollständig auf Open Source basiert, ausbaufähig ist, eine gute Admin-UI bietet usw..

OPNsense und Appliances

Dafür schien OPNsense sehr geeignet, das sich selbst als “Open-Source-, einfach zu benutzende, einfach aufzubauende, HardenedBSD basierte Firewall- und Routing-Lösung” bezeichnet. Hinter OPNsense steht das niederländische Unternehmen Deciso B.V., das neben Support auch kommerzielle Varianten und Komplettsysteme, die so genannten Appliances vertreibt. Der Anschaffungswiderstand für ein derartiges System war mir natürlich etwas zu hoch, schließlich ist man erst recht als Privatanwender immer auf der Suche nach einer möglichst günstigen Alternative. Diese konnte auch gerne aus gebrauchter Hardware bestehen. Jedoch möchte man sich ungern einen zwar funktionsfähigen, aber älteren kompletten PC oder gar Server nur für Routing- und Firewall-Zwecke hinstellen, allein der Stromverbrauch spricht dagegen.

OPNsense-Hardware für den Heimgebrauch

Eine Alternative stellten Thin-Client-Systeme dar. Diese, eigentlich für den Einsatz in Unternehmen gedachte Hardware ist zwar weniger leistungsfähig als normale PCs, aber statt dessen mit Vorzügen ausgestattet wie platzsparend zu sein und einen geringen Stromverbrauch zu bieten, daneben können sie lüfterlos und somit leise sein. Dennoch sind die meisten Thin Clients mit einer AMD- oder Intel-CPU ausgestattet, somit kann jedes kompatible Betriebssystem darauf eingesetzt werden. Üblicherweise wird von den Herstellern ein eigenes, auf Linux oder Windows (Embedded) basierendes System mitgeliefert, aber weder dies, noch der Betrieb mit spezieller Basissoftware auf dem Server sind hier relevant, schließlich soll das Gerät mit OPNsense bestückt werden.

Allerdings ist nicht jeder Thin-Client geeignet. Das fertige System muss mindestens zwei, besser drei oder mehr Netzwerk-Schnittstellen besitzen. Standardmäßig ist meist ein Netzwerk-Anschluss auf dem Mainboard des Thin-Clients vorhanden, somit muss eine Erweiterung der Anschlüsse mittels Netzwerkkarte möglich sein, was die Verfügbarkeit eines (PCIe-)Steckplatzes voraussetzt.

Thin-Client Fujitsu Futro S920

Beispielsweise erfüllen die Fujitsu Thin Clients der Typen Futro S900 oder Futro S920 diese Voraussetzungen, und tatsächlich werden sie auch gerne für genau diesen Einsatzzweck verwendet. So finden sich zahlreiche Artikel, die den Auf- und Umbau beschreiben, die Hardware vorstellen usw.. Das geht so weit, dass aktuell nahezu kein Thin-Client Futro S920 auf Ebay verfügbar ist, und wenn doch, dann nur in schlechter Ausstattung, zu überteuerten Preisen, oder alles gleichzeitig. Dagegen ist der Fujitsu Futro S900 bereits ab etwa 15,- EUR erhältlich. Zum Zeitpunkt, als ich meine Exemplare des Futro S920 erstanden habe, lag der Preis bei knapp über 50,- EUR, viel mehr würde ich auch heute dafür nicht ausgeben. Schließlich ist es immer noch gebrauchte Hardware, die aus Unternehmens-Beständen stammt, dort längst abgeschrieben oder deren Leasing-Vertrag ausgelaufen ist, und nun von spezialisierten Unternehmen “refurbished” werden. Also im besten Fall zumindest, d.h. generalüberholt, gereinigt und geprüft. Der gewerbliche Verkäufer muss darauf im Übrigen mindestens 12 Monate Gewährleistung bieten. Und nicht zuletzt ist im Sinne der Nachhaltigkeit und Schonung von Ressourcen die Weiterverwendung von gebrauchter Hardware natürlich ebenfalls zu begrüßen.

Was das Innere der Geräte anbetrifft, waren meine bisherigen Erfahrungen durchweg positiv. Zwar findet sich mitunter noch das eine oder andere Staubkorn, aber größtenteils war die Hardware tatsächlich gereinigt – oder wurde in einer fusselfreien Umgebung betrieben. Von außen war leider der eine oder andere wirklich störende Aufkleber vorhanden, oder aber Klebereste, die sich dem Versuch der Entfernung widersetzt hatten. Daher empfehle ich, ein wenig Isopropanol nebst Wattepads für die Reinigung bereit zu halten.

Die Hardware-Komponenten für die Firewall

Zusätzlich zum Thin-Client wurden noch weitere Komponenten benötigt, die Einkaufsliste in aller Kürze:

| Anzahl | Bezeichnung | Preis (ca.) |

| 2 | Thin-Client Fujitsu Futro S920 | 50 – 60 EUR |

| 2 | Netzwerkkarte Intel PRO/1000 PT Quad-Port Server Adapter LP | 25 – 35 EUR |

| 2 | Fujitsu Riser Card D3318 | 30 EUR |

| 2 | mSATA SSD | 30 EUR |

Die genannten Preise verstehen sich als ungefähre Angaben zum Zeitpunkt des Kaufs, je nach Händler kommen Versandkosten hinzu. Mehr würde ich persönlich für die Bestandteile auch nicht ausgeben, aktuell finden sich bei Ebay jedoch Angebote für den Fujitsu Futro S920, die mit über 200,- und sogar über 300,- EUR jenseits von Gut und Böse liegen. Zum Vergleich – neue Exemplare des Typs Futro S930, die noch einmal eine höhere Prozessorleistung bieten, sind ab etwa 130,- EUR verfügbar.

Thin-Client Fujitsu Futro S920

Im Thin-Client Fujitsu Futro S920 steckt meist ein AMD GX-415GA SOC mit integrierter Radeon HD 8330E Grafik, wobei Letztere für den Betrieb als Router oder Firewall völlig irrelevant ist. Laut Datenblatt sind auch weitere Ausstattungsvarianten verfügbar, wobei die Optionen GX-424CC und GX-222GC eher selten zu finden sind. Die RAM-Ausstattung kann variieren, in diesem Fall gilt je mehr, desto besser, ich würde somit zu den maximal möglichen 4 GB RAM raten. Als Massenspeicher kommen Flash-SSDs im mSATA-Format zum Einsatz. Bei den von mir erstandenen Exemplaren bestand die Ausstattung aus 8 GB SSDs. Obwohl dies für OPNsense vollkommen ausreichend ist, tatsächlich belegt das komplette System gerade einmal 2,1 GB, habe ich mich für den Kauf von neuen SSDs entschieden. Der hauptsächliche Grund dafür ist, dass ich SSDs als Verschleißteile ansehe, und beim Kauf nicht bekannt ist, wie lange diese bereits im Einsatz waren bzw. wie viele Schreibzyklen bereits stattgefunden haben. Und nicht zuletzt sind selbst wesentlich größere SSDs günstig zu erhalten, und bieten nebenbei noch Reserve für weitere Anwendungen, umfassende Logfiles etc..

Massenspeicher mSATA SSDs

Für jeweils ca. 30 EUR habe ich daher die Kingston SUV500MS mit 120 GB und die Transcend Highspeed TS128GMSA230S mit 128 GB erstanden. Die Wahl unterschiedlicher Typen bzw. Hersteller erfolgte aus dem Grund, dass ich die Hoffnung habe, dass ein möglicher Ausfall nicht zum selben Zeitpunkt stattfindet.

Riser-Card Fujitsu D3318

Zu guter Letzt fehlt noch eine Netzwerkkarte, die mittels PCIe-Schnittstelle angeschlossen wird. Das Mainboard des Futro S920 besitzt eine solche Schnittstelle, jedoch ist diese nur mittels Riser-Card nutzbar, da aufgrund des flachen Gehäuses die Karte parallel zum Mainboard und somit um 90 Grad gedreht erfolgen muss. Beim Kauf meiner Thin-Client-Exemplare war eine solche Riser-Card nicht enthalten, was auch den Standardfall darstellen dürfte. Fujitsu bietet dafür die Riser-Card mit der Bezeichnung D3318 an. Tatsächlich habe ich auf diese Lösung zurück gegriffen, da mir nicht bekannt war, ob Riser-Cards anderer Hersteller zu den Gehäuse-Abmessungen des Futro S920 passen würden. Für einen eher simplen Adapter auf einer Leiterplatte ca. 30 EUR auszugeben, mag im ersten Moment nicht angebracht wirken, aber immerhin handelte es sich um eher seltene Original-Ersatzteile.

Netzwerkkarte Intel Pro/1000 PT Quad Port

Als Netzwerkkarte kommt eine Intel Pro/1000 PT PCIe-Karte zum Einsatz, hier mit vier Ports, auch als Quad Port bezeichnet. Varianten mit zwei Ports gibt es zu Preisen ab ca. 15 EUR, vier Ports sind für ungefähr den doppelten Preis zu erhalten. Ob diese nun ein Branding von Fujitsu, IBM oder auch gar keines besitzen, ist letztlich nicht entscheidend, da letztlich derselbe Intel-Chipsatz zum Einsatz kommt. Es muss sich jedoch um eine Low-Profile-Karte (LP) handeln, da das Gehäuse des Futro S920 nur eingeschränkt Platz bietet.

Wie versprochen: Das Bilderbuch

Das folgende Foto zeigt das Innenleben des Fujitsu Futro S920. Die mSATA-SSD (Mitte, links) und die Riser-Card sind bereits eingebaut. Das RAM-Modul befindet sich unten links, der CPU-Kühler dominiert das Mainboard, wobei kein Lüfter zum Einsatz kommt, das gesamte System somit passiv gekühlt wird.

Aus dieser Perspektive ist die Riser-Card etwas besser zu erkennen:

Nach Einbau der Netzwerkkarte (oben) wirkt das System schon etwas gefüllter:

Mit dem auf dem Mainboard enthaltenen RJ-45-Netzwerk-Anschluss stehen nun insgesamt fünf RJ-45-Ports zur Verfügung:

Und fertig – im Vordergrund einer der neuen Thin-Clients Futro S920, im Hintergrund die vorherige Generation Fujitsu Futro S900.

Verkabelt, gelabelt, aufgebaut, und eingeschaltet:

OPNsense auf dem Fujitsu Futro S920

Bei der Einrichtung bin ich letztlich nach der Anleitung von OPNsense vorgegangen. Nach dem Download und der Verifikation der Prüfsumme (SHA256) des OPNsense-USB-Installer-Images (Typ vga) muss zunächst ein USB-Speicherstick damit bestückt werden. Dafür habe ich das Tool Rufus in der portablen Version eingesetzt, eine Installation ist somit nicht notwendig.

Je nach vorheriger Einstellung bootet der Futro S920 von der internen Festplatte, oder versucht auch gerne, im Netz ein Boot-Image zu finden. Die Boot-Reihenfolge kann im BIOS gewählt werden, bzw. man gelangt in ein Boot-Menü durch das Drücken der entsprechenden Funktionstasten während des Systemstarts. Das Boot-Menü kann mittels F12 erreicht werden, von dort ist auch die Möglichkeit vorhanden, ins BIOS zu springen, um beispielsweise dessen Einstellungen auf die Defaults zurück zu setzen. Der USB-Stick sollte im Boot-Menü angezeigt werden, nach Wahl desselben erscheint nach kurzer Zeit die Installer-Console. Die Installation ist tatsächlich eine Sache von Minuten, die meisten Standard-Einstellungen können beibehalten werden. Die einzige Änderung bestand bei mir in der Angabe einer vom Standard 192.168.1.1 abweichenden IP-Adresse, damit das System in meinem LAN erreicht werden konnte.

Alle Komponenten, d.h. insbesondere die Netzwerkkarte und deren Anschlüsse wurden korrekt erkannt, wobei die Schnittstelle auf dem Mainboard unter dem Namen “re0” zu finden ist, während die Intel-Karte die Bezeichnungen “em0” bis “em3” erhält, dabei werden die Interfaces von oben nach unten durchnummeriert.

Da ich bereits die vorherige Generation Futro S900 im Einsatz hatte, OPNsense dort wie gewünscht lief, wollte ich ausprobieren, ob sich die Konfiguration einfach übernehmen ließ. OPNsense bietet die Möglichkeit, die komplette Konfiguration als XML-Datei herunterzuladen und dieses Backup auch wieder einzuspielen (System -> Konfiguration -> Sicherungen). Da auch zuvor bereits Intel-Netzwerkkarten im Einsatz waren, so dass OPNsense die Schnittstellen ebenfalls als em0 und em1 bezeichnete, stand dem Versuch der direkten Übernahme auch nichts im Wege. Tatsächlich funktionierte es auf Anhieb, d.h. zunächst Konfiguration des ersten Systems sichern, dann auf dem neuen primären System wiederherstellen. So einfach und problemlos wie man es sich nur wünschen konnte! Nach dem Reboot war der Futro S920, der nun das neue, primäre System darstellen sollte, bereits vollständig einsatzbereit. Mit dem zweiten System funktionierte dies in genau derselben Art und Weise, auch hier wurden alle Einstellungen übernommen, so dass keine weitergehende Konfiguration mehr notwendig war. Natürlich empfiehlt es sich, die Einstellungen anschließend genau zu prüfen.

Hochverfügbarkeit mit zwei Systemen und ein paar Protokollen

Auf den Aspekt der Hochverfügbarkeit möchte ich noch kurz eingehen. Wie beschrieben, laufen zwei Systeme parallel, bzw. genau genommen handelt es sich um ein Master- und ein Backup-System. Detaillierte Hinweise finden sich im Abschnitt über High Availability im OPNsense-Manual. Dabei sind das primäre bzw. Master- und das sekundäre, d.h. Backup-System über eine Netzwerk-Schnittstelle direkt verbunden, in meinem Fall über den zweiten Port der Netzwerkkarte, als em1 bezeichnet.

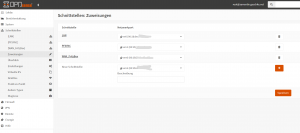

Dabei erfolgt die Zuweisung der entsprechenden Schnittstelle in der Konfiguration:

Die Schnittstellen erhalten in OPNsense eigene, sprechende Namen, in dem Fall “LAN“, “WAN_FritzBox” oder “PFSYNC“. Dabei dient das pfSync-Protokoll zur Synchronisierung des Firewall-Status, so dass ein unterbrechungsfreier Betrieb möglich ist. Bei Ausfall des ersten Systems übernimmt das Backup-System nahtlos den Betrieb. Mt pfSync einher geht die Verwendung von CARP (Common Address Redundancy Protocol). Die Firewalls besitzen dabei virtuelle IP- und MAC-Adressen, über die die Kommunikation mit den Clients, d.h. allen Rechnern im Netz, erfolgt. Als Gateway-Adresse der Clients, die sie z.B. per DHCP erhalten, fungiert somit diese virtuelle IP-Adresse anstatt der echten IP-Adresse einer der Firewall-Maschinen. Fälle nun das Master-System aus, bemerkt das bisherige Backup-System diesen Ausfall und übernimmt die virtuelle IP. Ist der Master wieder verfügbar, erfolgt automatisch die umgekehrte Übernahme, die virtuelle IP wird also wieder den Master zugeordnet. Zur Konfiguration im Detail finden sich ausführliche Hinweise in der Anleitung von OPNsense.

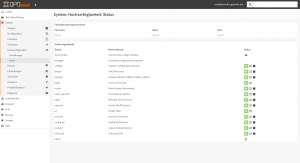

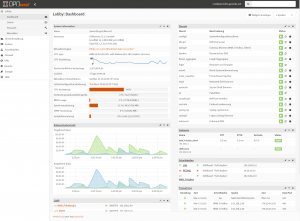

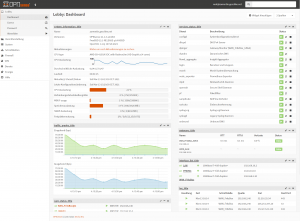

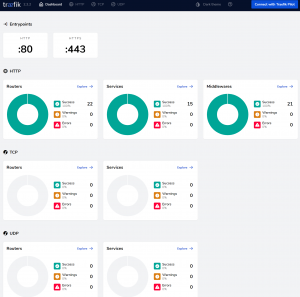

Die UI von OPNsense besitzt ein Dashboard, in dem alle Informationen übersichtlich zusammengefasst sind:

In diesem Beispiel ist die PFSYNC-Schnittstelle noch nicht einsatzbereit, das zweite System war hier noch nicht aktiv, wurde neu gestartet oder ähnliches.

Hier zeigen sich einerseits die Schnittstellen “grün”, alles funktioniert wie gewünscht, andererseits ist hier eine kleine Unschönheit zu finden. Denn nach dem letzten Upgrade auf die neueste OPNsense-Version sind die Titel der Dashboard-Bereiche nicht mehr so wie zuvor… Ein nächstes Update dürfte dies wahrscheinlich wieder beheben.

OPNsense – mein Fazit

Insgesamt kann ich OPNsense uneingeschränkt empfehlen. Während der letzten knapp zwei Jahres gab es weder größere, noch kleinere Probleme. Die zuvor eingesetzte Hardware in Form zweier Fujitsu Futro S900 hat sich ebenfalls bewährt, und ich gehe davon aus, dass dies in gleicher Weise für die aktuellen Futro S920 Systeme gilt. Auch wenn OPNsense störungsfrei im Hintergrund agiert, sollte man ab und wann einen Blick darauf werfen, um etwaige Updates einzuspielen. Da auch ein Reboot des Masters nicht zum Ausfall der Verbindung führt, werden die Teilnehmer im Netzwerk gar nichts davon bemerken.

Nachtrag: WLAN-Karte

In den von mir erworbenen Thin-Clients ist tatsächlich noch eine WLAN-Karte enthalten. Diese wird auch von OPNsense erkannt, jedoch fristet bislang unkonfiguriert ihr Dasein. Da in den Kommentaren danach gefragt wurde, folgen als Ergänzung des Bilderbuches ein paar Fotos von der Verkabelung inklusive Antennen.

Zunächst führen die Kabel von der WLAN-Karte zum Gehäuse. Wie im nächsten Foto etwas besser zu erkennen ist, werden die Kabel jedoch nicht nach außen geführt,…

…sondern enden am Gehäuse selbst bzw. an einem von außen “angedockten” – nennen wir es einfach “Ding”, in dem sich zwei Platinen befinden. Leider lässt es sich schlecht erkennen, wie die Verkabelung hier genau vonstatten geht, aber meine Vermutung ist, dass sich auf der Außenseite der Platinen die WLAN-Antenneneinheiten befinden.

Diese “Box” ist etwa einen halben Zentimeter hoch, von außen jedoch nicht weiter einsehbar.

Zu guter Letzt nochmal die Außenansicht, es sind keine klassischen Stab-Antennen zu sehen. Über die Empfangsqualität kann ich jedoch keine Aussage treffen, da hier ausschließlich die LAN-Interfaces eingesetzt werden.

Moin, das sieht nach einer günstigen guten Opnsense Hardware aus.

Ich habe da 3 Fragen.

Unterstützt die CPU AES-NI?

Was für ein Durchsatz bekommst du mit dieser Konfiguration?

Die Riser-Card Fujitsu D3318 scheint man leider nirgends zu bekommen. Hast ein Tipp wo man die bekommt?

Laut einschlägiger CPU-Info-Seiten wird AES vom AMD GX-415GA SOC unterstützt. Den Durchsatz habe ich nicht gemessen, ich hänge an einem 100 MBit-DSL-Anschluss, damit hatte ich jedenfalls keine Probleme, soll heißen, der maximale Durchsatz der Leitung wird locker erreicht. Wie das aussieht, wenn auf der Firewall als VPN-Client dient, kann ich Dir jedoch nicht sagen, zwar verwende ich WireGuard, aber nicht auf dem OPNsense-Node.

Die Riser-Card hatte ich von Immel Datentechnik GmbH, aber der Shop listet sie aktuell nicht mehr. Eine andere Empfehlung habe ich leider nicht, am besten mal suchen, vielleicht finden sich noch Restbestände. Und sicherlich ist es auch möglich, andere Riser-Cards zu nutzen, bei meiner Suche bin ich auf eine “DeLock Riser Card” gestoßen, wollte da aber nicht erst ausprobieren und ggf. feststellen, dass sie zu kurz ist o.ä..

Habe den Delock Riser probiert.

https://geizhals.de/53102152

Höhe ist ok, auf Grund der Länge des Risers passt er aber erstmal nicht ins Gehäuse, ist zu lang.

Da der Riser nur 15€ kostet, hab ich nen Stück (1-2cm) von der Platine abgeschnitten. Am Ende der Platine sind keine Leiterbahnen, das passt also.

Habe nen Teppichmesser genommen und auf jeder Seite der Platine ca 10-15x eingeritzt und am Ende vorsichtig gebrochen. Wenn es zu viel Kraft erfordert, lieber nochmal nen Stück weiter mit dem Messer einritzen.

Hab jetzt eine Quad-Port NIC mit Broadcom BCM5719 (35€ bei ebay) in ein Futro S930 (99€ bei ebay) verbaut und soweit keine Probleme in ersten Belastungstests. Das Gerät ist aber noch nicht effektiv im Einsatz.

Grüße!

Danke für den Link!

Kannst du einschätzen wie lang die Riser-Card höchstens sein darf? Die originale ist aktuell sehr schwer zu finden.

Hallo,

Passt der Delock Riser von der Höhe her gut oder sitzt der nur locker in Slot und ist eigentlich ein wenig zu niedrig? Bei Amazon gibt es ähnliche Karten, z.B. von Kalea Informatique, bei denen in den Rezensionen steht, dass sie zwar funktionieren, aber eigentlich etwas zu niedrig sind und deshalb nicht vollständig im Slot stecken.

Den Delock würde ich eigentlich nur dann kaufen wollen und in der Länge kürzen, wenn wenigstens die Höhe wirklich passt.

Danke!

Als Alternative bei China-Händlern (Aliexpress, eBay, Amazon …) nach “PCI-E 4x Riser Ribbon Cable” suchen. Ist günstig und bei mir seit 2020 mit einem “Fujitsu Dual Port Gigabit Server Adapter D3035-A11 GS 1” in Betrieb. Rennt absolut stabil.

Hallo,

können auch m-SATA SSDs mit längerer Bauform eingebaut werden, oder kollidiert das dann mit dem CPU-Kühler. Danke und Gruß Christoph

Hallo!

Evtl. kannst Du eine Antwort aus dem zweiten Foto im Beitrag erhalten. An der rechten Seite des CPU-Kühlers ist der Anschluss für die mSATA-SSD, somit kann es nicht weiter nach rechts gehen. Und links dürfte zwischen SSD und den Pins des mir unbekannten Anschlusses gerade mal 1 cm Platz sein, insofern würde ich darauf tippen, dass es nicht möglich ist (mir sind momentan auch keine längeren mSATA-SSDs bekannt).

Ich meine aber, in irgendeinem Blog-Beitrag gesehen zu haben, wie eine 2,5″-Festplatte bzw. -SSD eingebaut wurde, dafür wäre neben bzw. unterhalb der Netzwerkkarte noch Platz, kann mich aber nicht erinnern, welcher Anschluss dafür verwendet wurde (evtl. sogar ein USB-Anschluss von außen nach innen gezogen für eine “externe” Platte?).

Beste Grüße,

Ralf

Danke für dein Feedback. Ich möchte einen Futro S920 mit einer SSD zum NAS umbauen. Ich denke es wird darauf hinauslaufen, dass ich per Riser-Card eine PCIe 4x Karte für M.2 SSDs einsetzen werde. Die Futros sind echt ein Geheimtipp, schaut man sich derzeit die Preise für Raspberry PIs an. Auch die Leistung erscheint mir etwas höher.

Hi

Hast du irgend welche einstellungen für die Netzwerkkarte vorgenommen?

Ich habe ein Futro S930 mit der scheinbar gleichen Quad Netzwerkkarte wie du auch hast (Intel (IBM) 45W1959 und dem Chip 82571EB). Leider startet der Rechner ohne Log eintrag einfach neu sobald etwas Netzwerklast erzeugt wird.

Egal ob Opnsense oder Pfsense… Laut Internet ist der Bug bekannt aber es wurde wohl keine Lösung gefunden.

https://bugs.freebsd.org/bugzilla/show_bug.cgi?id=240944

Gruß

Nils

Hallo!

Danke für den Hinweis, Einstellungen habe ich tatsächlich keine vorgenommen, die Maschinen rennen seit der Einrichtung bei mir ohne Probleme. Hier der Output von pciconf und dmesg, vielleicht war auf den Exemplaren im BIOS oder so bereits etwas geändert?

root@zarrentin:~ # pciconf -l -vbc

[...]

em0@pci0:3:0:0: class=0x020000 card=0x11bc8086 chip=0x10bc8086 rev=0x06 hdr=0x00

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

bar [10] = type Memory, range 32, base 0xfe8a0000, size 131072, enabled

bar [14] = type Memory, range 32, base 0xfe880000, size 131072, enabled

bar [18] = type I/O Port, range 32, base 0xd020, size 32, enabled

cap 01[c8] = powerspec 2 supports D0 D3 current D0

cap 05[d0] = MSI supports 1 message, 64 bit enabled with 1 message

cap 10[e0] = PCI-Express 1 endpoint max data 256(256) NS

link x4(x4) speed 2.5(2.5) ASPM disabled(L0s)

ecap 0001[100] = AER 1 0 fatal 1 non-fatal 0 corrected

ecap 0003[140] = Serial 1 001b...

em1@pci0:3:0:1: class=0x020000 card=0x11bc8086 chip=0x10bc8086 rev=0x06 hdr=0x00

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

bar [10] = type Memory, range 32, base 0xfe840000, size 131072, enabled

bar [14] = type Memory, range 32, base 0xfe820000, size 131072, enabled

bar [18] = type I/O Port, range 32, base 0xd000, size 32, enabled

cap 01[c8] = powerspec 2 supports D0 D3 current D0

cap 05[d0] = MSI supports 1 message, 64 bit enabled with 1 message

cap 10[e0] = PCI-Express 1 endpoint max data 256(256) NS

link x4(x4) speed 2.5(2.5) ASPM disabled(L0s)

ecap 0001[100] = AER 1 0 fatal 1 non-fatal 0 corrected

ecap 0003[140] = Serial 1 001b21...

em2@pci0:4:0:0: class=0x020000 card=0x11bc8086 chip=0x10bc8086 rev=0x06 hdr=0x00

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

bar [10] = type Memory, range 32, base 0xfe7a0000, size 131072, enabled

bar [14] = type Memory, range 32, base 0xfe780000, size 131072, enabled

bar [18] = type I/O Port, range 32, base 0xc020, size 32, enabled

cap 01[c8] = powerspec 2 supports D0 D3 current D0

cap 05[d0] = MSI supports 1 message, 64 bit enabled with 1 message

cap 10[e0] = PCI-Express 1 endpoint max data 256(256) NS

link x4(x4) speed 2.5(2.5) ASPM disabled(L0s)

ecap 0001[100] = AER 1 0 fatal 1 non-fatal 0 corrected

ecap 0003[140] = Serial 1 001b2...

em3@pci0:4:0:1: class=0x020000 card=0x11bc8086 chip=0x10bc8086 rev=0x06 hdr=0x00

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

bar [10] = type Memory, range 32, base 0xfe740000, size 131072, enabled

bar [14] = type Memory, range 32, base 0xfe720000, size 131072, enabled

bar [18] = type I/O Port, range 32, base 0xc000, size 32, enabled

cap 01[c8] = powerspec 2 supports D0 D3 current D0

cap 05[d0] = MSI supports 1 message, 64 bit enabled with 1 message

cap 10[e0] = PCI-Express 1 endpoint max data 256(256) NS

link x4(x4) speed 2.5(2.5) ASPM disabled(L0s)

ecap 0001[100] = AER 1 0 fatal 1 non-fatal 0 corrected

ecap 0003[140] = Serial 1 001b2...

root@zarrentin:~ # dmesg

---<>---

Copyright (c) 2013-2019 The HardenedBSD Project.

Copyright (c) 1992-2019 The FreeBSD Project.

Copyright (c) 1979, 1980, 1983, 1986, 1988, 1989, 1991, 1992, 1993, 1994

The Regents of the University of California. All rights reserved.

FreeBSD is a registered trademark of The FreeBSD Foundation.

FreeBSD 12.1-RELEASE-p20-HBSD #0 4dbd2ffa241(stable/21.7)-dirty: Tue Oct 26 08:46:43 CEST 2021

root@sensey:/usr/obj/usr/src/amd64.amd64/sys/SMP amd64

FreeBSD clang version 8.0.1 (tags/RELEASE_801/final 366581) (based on LLVM 8.0.1)

VT(vga): resolution 640x480

HardenedBSD: initialize and check features (__HardenedBSD_version 1200059 __FreeBSD_version 1201000).

CPU: AMD GX-415GA SOC with Radeon(tm) HD Graphics (1497.22-MHz K8-class CPU)

Origin="AuthenticAMD" Id=0x700f01 Family=0x16 Model=0x0 Stepping=1

Features=0x178bfbff

Features2=0x3ed8220b

AMD Features=0x2e500800

AMD Features2=0x154037ff

Structured Extended Features=0x8

XSAVE Features=0x1

SVM: NP,NRIP,AFlush,DAssist,NAsids=8

TSC: P-state invariant, performance statistics

[...]

em0: port 0xd020-0xd03f mem 0xfe8a0000-0xfe8bffff,0xfe880000-0xfe89ffff irq 27 at device 0.0 on pci3

em0: Using 1024 TX descriptors and 1024 RX descriptors

em0: Using an MSI interrupt

em0: Ethernet address: 00:1b:xx:xx:xx:xx

em0: netmap queues/slots: TX 1/1024, RX 1/1024

em1: port 0xd000-0xd01f mem 0xfe840000-0xfe85ffff,0xfe820000-0xfe83ffff irq 26 at device 0.1 on pci3

em1: Using 1024 TX descriptors and 1024 RX descriptors

em1: Using an MSI interrupt

em1: Ethernet address: 00:1b:xx:xx:xx:xx

em1: netmap queues/slots: TX 1/1024, RX 1/1024

pcib4: at device 4.0 on pci2

pci4: on pcib4

em2: port 0xc020-0xc03f mem 0xfe7a0000-0xfe7bffff,0xfe780000-0xfe79ffff irq 25 at device 0.0 on pci4

em2: Using 1024 TX descriptors and 1024 RX descriptors

em2: Using an MSI interrupt

em2: Ethernet address: 00:1b:xx:xx:xx:xx

em2: netmap queues/slots: TX 1/1024, RX 1/1024

em3: port 0xc000-0xc01f mem 0xfe740000-0xfe75ffff,0xfe720000-0xfe73ffff irq 24 at device 0.1 on pci4

em3: Using 1024 TX descriptors and 1024 RX descriptors

em3: Using an MSI interrupt

em3: Ethernet address: 00:1b:xx:xx:xx:xx

em3: netmap queues/slots: TX 1/1024, RX 1/1024

[...]

em0: link state changed to UP

intsmb0: at device 20.0 on pci0

smbus0: on intsmb0

lo0: link state changed to UP

aesni0: on motherboard

em1: link state changed to UP

em1: link state changed to DOWN

em0: link state changed to DOWN

em0: promiscuous mode enabled

carp: demoted by 240 to 240 (interface down)

carp: demoted by 240 to 480 (pfsync bulk start)

em0: deletion failed: 3

em0: deletion failed: 3

em0: deletion failed: 3

re0: promiscuous mode enabled

carp: demoted by 240 to 720 (interface down)

carp: 3@re0: INIT -> BACKUP (initialization complete)

carp: demoted by -240 to 480 (interface up)

re0: link state changed to UP

re0: deletion failed: 3

re0: deletion failed: 3

re0: deletion failed: 3

carp: 3@re0: BACKUP -> INIT (hardware interface up)

re0: promiscuous mode disabled

re0: promiscuous mode enabled

carp: 3@re0: INIT -> BACKUP (initialization complete)

em1: link state changed to UP

pflog0: permanently promiscuous mode enabled

carp: 1@em0: INIT -> BACKUP (initialization complete)

carp: demoted by -240 to 240 (interface up)

em0: link state changed to UP

carp: 1@em0: BACKUP -> MASTER (master timed out)

carp: demoted by -240 to 0 (pfsync bulk done)

WARNING: attempt to domain_add(netgraph) after domainfinalize()

carp: 3@re0: BACKUP -> MASTER (preempting a slower master)

Was mich ein wenig wundert, ist die Angabe der AMD-Mikroarchitektur in dem Bugzilla-Eintrag. Dort werden ausdrücklich “Steamroller” und “Piledriver” genannt. Wenn ich es richtig sehe, gehört die CPU AMD GX-415GA aus dem Futro S920 hingegen zu “Jaguar”, wobei die CPU in Deinem S930 zu “Puma” gehören müsste. Trotz der Übersicht alles ein wenig verwirrend, denn beide haben anscheinend denselben Ursprung (“Bobcat”), nur ist die in Deinem S930 etwas neuer, während die im Bug-Eintrag genannten auf “Bulldozer” zurückgehen.

Verglichen mit einem der im Bugzilla-Eintrag angegebenen Outputs von pciconf ist mir folgendes aufgefallen:

cap 10[e0] = PCI-Express 1 endpoint max data 256(256) NS

link x4(x4) speed 2.5(2.5) ASPM disabled(L0s)

ASPM (Active-state power management) ist bei den Geräten hier somit abgeschaltet. (Ich war’s nicht! 😀 ) Das wird im Bugzilla-Eintrag zum Schluss thematisiert, evtl. kannst Du das bei Dir prüfen.

Viel Erfolg & Beste Grüße!

Der Beitrag ist zwar alt aber ich bin selbst darüber gestolpert und vllt hilft die Info jemandem.

Es gibt vom Futro S920 verschiedene Versionen. Die hier beschriebene ist ein Quadcore mit 1,5GHz und Jaguar Architektur funktioniert perfekt mit einer Quad Port Karte.

Ich habe zuerst eine 2,2 GHz Dual Core Version erwischt, die genau dasselbe Verhalten zeigt, sobald man minimal Last auf die Netzwerkkarte gibt -> Reboot, kein dmesg Eintrag nichts. Vermutung aus diversen Foren war, dass der PCIe Port in der Version weniger Spannung abbekommt aufgrund der schnelleren CPU. Eine Dual Port Karte soll aber einwandfrei funktionieren. Einfach mal googlen, da gibt es im openwrt Forum einen riesigen Beitrag zu mit x verschiedenen Tests. Also unbedingt darauf achten die Quadcore Version mit 1,5GHz zu kaufen.

Hi

Bei mir ist ASPM aktiviert wie in dem Bug Report… Sonst sieht es eigentlich so aus wie bei dir… Kann gerade leider keinen Auszug hier rein posten.

Leider habe ich im Bios und im Netz keine möglichkeit gefunden das ganze zu deaktivieren. Unter Linux mit Grub wäre es ja einfach pcie_aspm=off”, für FreeBSD habe ich nichts ähnliches gefunden.

Ich denke ich werde mich mal nach einer anderen Netzwerkkarte umsehen müssen.

Trotzdem Danke für die Hilfe 🙂

hw.pci.enable_aspm=”0″ in /boot/loader.conf mal probiert?

Erstmal danke für deinen tollen Beitrag.

Die futros sind einfach klasse

Ich möchte hier nochmal auflisten was ich mit den Kisten noch so treibe

Ich habe das selbe setup am laufen nur mit einem Gx-415ga der hat halt nur 4×1,5ghz reicht aber locker

Zum Einsatz kann ich noch etwas berichten

Mit einem passendem Stromkabel Adapter könnte man sogar noch eine sata ssd einbauen

Für eine 2.5“ hdd benötigt man aber ein stärkeres Netzteil da sonst die hdd nicht anläuft

Getestet habe ich die Kisten auch schon mit 16gb RAM

Bei mir habe ich ebenfalls die mini-pcie-wlan Karte als Gäste wlan konfiguriert und die externen Antennen getauscht gegen größere

Läuft einwandfrei

Bei mir störungsfrei seit nunmehr 3 Jahren

Ich habe ähnliche Kisten (futro s720) auch als Server im Einsatz für

Octoprint, einen für ne nextcloud, ein futro s720 mit „nur“2×1,5ghz spielt bei mir Mediaplayer und streamt Filme Videos und co dafür läuft kodi Auf dieser Kiste, noch eine beherbergt mit OpenHAB mein smarthome

Da die CPU hardwareseitig das de- und Encoder von h.264 Inhalten unterstützt läuft das sogar flüssiger als mit einem raspberry pi 4 mit 2gb RAM

Die älteren futro s900 unterstützen mit ihrem g-t40n CPU (1x1ghz) zwar kein aes-ni aber auch das hardwareseitige de- und Encoder von h.264 und eignetsicj perfekt als Retrokonsole oder Mediaplayer

hw.pci.enable_aspm zu setzen brachte bei mir nichts.

Ich habe eine Intel Pro/1000VT, die ebenfalls mit ASPM daher kommt und mein System crashed, sobald ich Last drauf lege.

link x4(x4) speed 2.5(2.5) ASPM L0s/L1(L0s/L1)

vendor = ‘Intel Corporation’

device = ‘82576 Gigabit Network Connection’

Falls jemand eine Lösung gefunden hat, wäre ich über Hinweis sehr dankbar.

Bezüglich der Probleme mit den Netzwerkkarten – gibt es irgendwo eine Liste, oder einen Hinweis welche Karten funktionieren?

Danke!

LG

Kommt auf das System an…. wenn es OPSense ist dann hier: https://www.freebsd.org/releases/13.0R/hardware/#wlan

I have a similar problem with my Futro s920 running a PRO/1000VT card and pfsense. It crashes randomly to a complete power off and the logs shows nothing. I guess it could be related to the problems above. So if you find a solution please update.

Hallo, ich habe das selbe Problem mit der Intel Quad Karte, wenn man last drauf gibt dann verabschieded sich der S920 nach unter 1 Minute. Es gibt dann ein Neustart oder ein Kernel Panic.

ASPM ist bei mir aus.

Die Intel Quad Karte ist definitiv nicht defekt, da ich es ebenfalls unter OPNSense mit einem anderen Rechner probiert habe und es läuft Stunden lang ohne Probleme.

Ich habe gedacht es wäre vielleicht ein Problem der Stromversorgung und habe es ebenfalls mit einem Netzteil 19,5V 4A getestet und habe auch da das selbe Problem festgestellt, das Originalnetzteil ist 20V und 2A.

Könntest du freundlicherweise alle deine BIOS Settings teilen ?

Welches OPNSense Image hast du verwendet ?

Für BIOS-Einstellungen müsste ich erstmal Display anschließen, rebooten etc., ist ein wenig umständlich. Ich habe mich aber mal an einigen Hinweisen von https://www.thomas-krenn.com/de/wiki/FreeBSD_Hardwareinformationen_abfragen entlang gehangelt:

pciconf -lv

em0@pci0:3:0:0: class=0x020000 rev=0x06 hdr=0x00 vendor=0x8086 device=0x10bc subvendor=0x8086 subdevice=0x11bc

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

em1@pci0:3:0:1: class=0x020000 rev=0x06 hdr=0x00 vendor=0x8086 device=0x10bc subvendor=0x8086 subdevice=0x11bc

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

em2@pci0:4:0:0: class=0x020000 rev=0x06 hdr=0x00 vendor=0x8086 device=0x10bc subvendor=0x8086 subdevice=0x11bc

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

em3@pci0:4:0:1: class=0x020000 rev=0x06 hdr=0x00 vendor=0x8086 device=0x10bc subvendor=0x8086 subdevice=0x11bc

vendor = 'Intel Corporation'

device = '82571EB/82571GB Gigabit Ethernet Controller (Copper)'

class = network

subclass = ethernet

root@zarrentin:/var/log/system # pkg info opnsense

opnsense-22.1.9_1

Name : opnsense

Version : 22.1.9_1

Installed on : Fri Jul 1 11:23:49 2022 CEST

Origin : opnsense/opnsense

Architecture : FreeBSD:13:amd64

Prefix : /usr/local

Categories : sysutils www

Licenses : BSD2CLAUSE

Maintainer : project@opnsense.org

WWW : https://opnsense.org/

Comment : OPNsense community release

Annotations :

FreeBSD_version: 1300523

repo_type : binary

repository : OPNsense

Flat size : 22.2MiB

Description :

3859adffd

sysctl -a

dev.em.3.interrupts.rx_overrun: 0

dev.em.3.interrupts.rx_desc_min_thresh: 0

dev.em.3.interrupts.tx_queue_min_thresh: 0

dev.em.3.interrupts.tx_queue_empty: 0

dev.em.3.interrupts.tx_abs_timer: 0

dev.em.3.interrupts.tx_pkt_timer: 0

dev.em.3.interrupts.rx_abs_timer: 0

dev.em.3.interrupts.rx_pkt_timer: 0

dev.em.3.interrupts.asserts: 0

dev.em.3.mac_stats.tso_ctx_fail: 0

dev.em.3.mac_stats.tso_txd: 0

dev.em.3.mac_stats.tx_frames_1024_1522: 0

dev.em.3.mac_stats.tx_frames_512_1023: 0

dev.em.3.mac_stats.tx_frames_256_511: 0

dev.em.3.mac_stats.tx_frames_128_255: 0

dev.em.3.mac_stats.tx_frames_65_127: 0

dev.em.3.mac_stats.tx_frames_64: 0

dev.em.3.mac_stats.mcast_pkts_txd: 0

dev.em.3.mac_stats.bcast_pkts_txd: 0

dev.em.3.mac_stats.good_pkts_txd: 0

dev.em.3.mac_stats.total_pkts_txd: 0

dev.em.3.mac_stats.good_octets_txd: 0

dev.em.3.mac_stats.good_octets_recvd: 0

dev.em.3.mac_stats.rx_frames_1024_1522: 0

dev.em.3.mac_stats.rx_frames_512_1023: 0

dev.em.3.mac_stats.rx_frames_256_511: 0

dev.em.3.mac_stats.rx_frames_128_255: 0

dev.em.3.mac_stats.rx_frames_65_127: 0

dev.em.3.mac_stats.rx_frames_64: 0

dev.em.3.mac_stats.mcast_pkts_recvd: 0

dev.em.3.mac_stats.bcast_pkts_recvd: 0

dev.em.3.mac_stats.good_pkts_recvd: 0

dev.em.3.mac_stats.total_pkts_recvd: 0

dev.em.3.mac_stats.xoff_txd: 0

dev.em.3.mac_stats.xoff_recvd: 0

dev.em.3.mac_stats.xon_txd: 0

dev.em.3.mac_stats.xon_recvd: 0

dev.em.3.mac_stats.coll_ext_errs: 0

dev.em.3.mac_stats.alignment_errs: 0

dev.em.3.mac_stats.crc_errs: 0

dev.em.3.mac_stats.recv_errs: 0

dev.em.3.mac_stats.recv_jabber: 0

dev.em.3.mac_stats.recv_oversize: 0

dev.em.3.mac_stats.recv_fragmented: 0

dev.em.3.mac_stats.recv_undersize: 0

dev.em.3.mac_stats.recv_no_buff: 0

dev.em.3.mac_stats.missed_packets: 0

dev.em.3.mac_stats.defer_count: 0

dev.em.3.mac_stats.sequence_errors: 0

dev.em.3.mac_stats.symbol_errors: 0

dev.em.3.mac_stats.collision_count: 0

dev.em.3.mac_stats.late_coll: 0

dev.em.3.mac_stats.multiple_coll: 0

dev.em.3.mac_stats.single_coll: 0

dev.em.3.mac_stats.excess_coll: 0

dev.em.3.queue_rx_0.rx_irq: 0

dev.em.3.queue_rx_0.rxd_tail: 0

dev.em.3.queue_rx_0.rxd_head: 0

dev.em.3.queue_tx_0.tx_irq: 0

dev.em.3.queue_tx_0.txd_tail: 0

dev.em.3.queue_tx_0.txd_head: 0

dev.em.3.fc_low_water: 29220

dev.em.3.fc_high_water: 30720

dev.em.3.rx_control: 0

dev.em.3.device_control: 787009

dev.em.3.watchdog_timeouts: 0

dev.em.3.rx_overruns: 0

dev.em.3.link_irq: 0

dev.em.3.dropped: 0

dev.em.3.eee_control: 1

dev.em.3.itr: 488

dev.em.3.tx_abs_int_delay: 66

dev.em.3.rx_abs_int_delay: 66

dev.em.3.tx_int_delay: 66

dev.em.3.rx_int_delay: 0

dev.em.3.rs_dump: 0

dev.em.3.reg_dump: General Registers

CTRL 000c0241

STATUS 00080380

CTRL_EXT 101400c0

Interrupt Registers

ICR 00000000

RX Registers

RCTL 00000000

RDLEN 00000000

RDH 00000000

RDT 00000000

RXDCTL 00010000

RDBAL 0973f550

RDBAH de5f3e62

TX Registers

TCTL 30000008

TDBAL f93ee590

TDBAH d4c9433a

TDLEN 00000000

TDH 00000000

TDT 00000000

TXDCTL 01410000

TDFH 00001000

TDFT 00001000

TDFHS 00001000

TDFPC 00000000

dev.em.3.fc: 3

dev.em.3.debug: -1

dev.em.3.fw_version: EEPROM V5.10-2

dev.em.3.nvm: -1

dev.em.3.iflib.rxq0.rxq_fl0.buf_size: 0

dev.em.3.iflib.rxq0.rxq_fl0.credits: 0

dev.em.3.iflib.rxq0.rxq_fl0.cidx: 0

dev.em.3.iflib.rxq0.rxq_fl0.pidx: 0

dev.em.3.iflib.rxq0.cpu: 1

dev.em.3.iflib.txq0.r_abdications: 0

dev.em.3.iflib.txq0.r_restarts: 0

dev.em.3.iflib.txq0.r_stalls: 0

dev.em.3.iflib.txq0.r_starts: 0

dev.em.3.iflib.txq0.r_drops: 0

dev.em.3.iflib.txq0.r_enqueues: 0

dev.em.3.iflib.txq0.ring_state: pidx_head: 0000 pidx_tail: 0000 cidx: 0000 state: IDLE

dev.em.3.iflib.txq0.txq_cleaned: 0

dev.em.3.iflib.txq0.txq_processed: 0

dev.em.3.iflib.txq0.txq_in_use: 0

dev.em.3.iflib.txq0.txq_cidx_processed: 0

dev.em.3.iflib.txq0.txq_cidx: 0

dev.em.3.iflib.txq0.txq_pidx: 0

dev.em.3.iflib.txq0.no_tx_dma_setup: 0

dev.em.3.iflib.txq0.txd_encap_efbig: 0

dev.em.3.iflib.txq0.tx_map_failed: 0

dev.em.3.iflib.txq0.no_desc_avail: 0

dev.em.3.iflib.txq0.mbuf_defrag_failed: 0

dev.em.3.iflib.txq0.m_pullups: 0

dev.em.3.iflib.txq0.mbuf_defrag: 0

dev.em.3.iflib.txq0.cpu: 0

dev.em.3.iflib.override_nrxds: 0

dev.em.3.iflib.override_ntxds: 0

dev.em.3.iflib.use_logical_cores: 0

dev.em.3.iflib.separate_txrx: 0

dev.em.3.iflib.core_offset: 3

dev.em.3.iflib.tx_abdicate: 0

dev.em.3.iflib.rx_budget: 0

dev.em.3.iflib.disable_msix: 1

dev.em.3.iflib.override_qs_enable: 0

dev.em.3.iflib.override_nrxqs: 0

dev.em.3.iflib.override_ntxqs: 0

dev.em.3.iflib.driver_version: 7.6.1-k

dev.em.3.%parent: pci4

dev.em.3.%pnpinfo: vendor=0x8086 device=0x10bc subvendor=0x8086 subdevice=0x11bc class=0x020000

dev.em.3.%location: slot=0 function=1 dbsf=pci0:4:0:1

dev.em.3.%driver: em

dev.em.3.%desc: Intel(R) PRO/1000 PT 82571EB/82571GB (Quad Copper)

(analog für em.0, 1 und 2)

Aus https://forum.opnsense.org/index.php?topic=7580.msg34822#msg34822

vmstat -i

interrupt total rate

irq16: hdac1 22 0

irq17: ehci0 ehci1 2 0

irq18: ohci0 ohci1 19 0

cpu0:timer 1150572103 1331

cpu1:timer 2610928852 3021

cpu2:timer 2323423981 2688

cpu3:timer 1735720827 2008

irq56: hdac0 4 0

irq57: em0:irq0 90532362 105

irq58: em1:irq0 5490027 6

irq61: re0 138266916 160

irq62: xhci0 170 0

irq64: ahci0:ch1 5511252 6

Total 8060446537 9325

keine Einstellung in /boot/loader.conf verändert, bzw. keine explizite Datei zwecks Anpassung in /boot/loader.conf.d/

dmesg: port 0xd020-0xd03f mem 0xfe8a0000-0xfe8bffff,0xfe880000-0xfe89ffff irq 27 at device 0.0 on pci3 port 0xd000-0xd01f mem 0xfe840000-0xfe85ffff,0xfe820000-0xfe83ffff irq 26 at device 0.1 on pci3 at device 4.0 on pci2 on pcib4 port 0xc020-0xc03f mem 0xfe7a0000-0xfe7bffff,0xfe780000-0xfe79ffff irq 25 at device 0.0 on pci4 port 0xc000-0xc01f mem 0xfe740000-0xfe75ffff,0xfe720000-0xfe73ffff irq 24 at device 0.1 on pci4

[...]

em0:

em0: EEPROM V5.10-2

em0: Using 1024 TX descriptors and 1024 RX descriptors

em0: Using an MSI interrupt

em0: Ethernet address: XXX

em0: netmap queues/slots: TX 1/1024, RX 1/1024

em1:

em1: EEPROM V5.10-2

em1: Using 1024 TX descriptors and 1024 RX descriptors

em1: Using an MSI interrupt

em1: Ethernet address: YYY

em1: netmap queues/slots: TX 1/1024, RX 1/1024

pcib4:

pci4:

em2:

em2: EEPROM V5.10-2

em2: Using 1024 TX descriptors and 1024 RX descriptors

em2: Using an MSI interrupt

em2: Ethernet address: ZZZ

em2: netmap queues/slots: TX 1/1024, RX 1/1024

em3:

em3: EEPROM V5.10-2

em3: Using 1024 TX descriptors and 1024 RX descriptors

em3: Using an MSI interrupt

em3: Ethernet address: AAA

em3: netmap queues/slots: TX 1/1024, RX 1/1024

[...]

root@zarrentin:/var/log/system # dmidecode

# dmidecode 3.4

Scanning /dev/mem for entry point.

SMBIOS 2.8 present.

54 structures occupying 2293 bytes.

Table at 0xAD7A0018.

Handle 0x0000, DMI type 0, 24 bytes

BIOS Information

Vendor: FUJITSU // American Megatrends Inc.

Version: V4.6.5.4 R1.15.0 for D3313-A1x

Release Date: 11/06/2014

Address: 0xF0000

Runtime Size: 64 kB

ROM Size: 4 MB

Characteristics:

PCI is supported

BIOS is upgradeable

BIOS shadowing is allowed

Boot from CD is supported

Selectable boot is supported

EDD is supported

Print screen service is supported (int 5h)

8042 keyboard services are supported (int 9h)

Serial services are supported (int 14h)

Printer services are supported (int 17h)

ACPI is supported

USB legacy is supported

BIOS boot specification is supported

Targeted content distribution is supported

UEFI is supported

BIOS Revision: 1.15

Die Karten wurden damals bei Ebay als “Intel PRO/1000 PT LP Quad Port Adapter 10/100/1000Base-T PCI-E EXPI9404PTG2L20” angeboten.

Wie heiss wird bei euch die CPU?

Bei mir sind es konstant knapp über 90°C ohne Last.

Hallo zusammen,

wie sieht es mit der Leistung als PPPoE-Servers aus? Leider brechen die APU-Boards da auch ordentlich mit der Leistung ein und schaffen dann kein Wirespeed mehr (>300mbit). Würde sowas gerne als FritzBox-Ersatz benutzen.

Danke im Voraus für die Antworten!

Hallo,

ich habe ebenfalls seit kurzem einen S920 (+2 Port Gigabit Netzwerkkarte) und möchte hier auch OPNsense installieren und einrichten.

Aktuell habe ich Gigabit (Vodafone) und eine Fritzbox als Kabelmodem.

Meine Vorgehen war nun so, dass ich zum einrichten des S920 diesen erstmal so ins LAN anschließe zwecks Installation und Einrichtung.

Die Installation mittels USB Stick verläuft auch ohne Probleme. Allerdings habe ich Probleme auf die Web Oberfläche zu gelangen.

Netzwerkkabel, kommend aus dem LAN, steckt an der zusätzlich eingebauten Netzwerkkarte vom S920 (em0).

LAN (em0) -> v4: 192.168.1.1/24

WAN (em1) ->

Über die IP komme ich nicht auf die Web Gui.

Habe ich hier eine falsche Vorgehensweise oder etwas nicht bedacht?

Hervorragender Bericht! Nur, wo bekommt man eine Netzwerkkarte Intel PRO/1000 PT Quad-Port Server Adapter LP um auch nur annähernd diesen Preis?

LG, Christian

Erstmal vielen Dank!

Die Versorgungssituation ist dieses Jahr eine andere als letztes. Aktuell sind anscheinend jede Menge Futro S920 auf dem Markt, das war vor einiger Zeit noch anders. Im Gegensatz dazu sieht es bei den Intel-Netzwerkkarten wesentlich schlechter aus. Dazu gibt es jedoch Alternativen, z.B. funktioniert eine Fujitsu Primergy Quad Port PCIe x4 Gigabit Ethernet Netzwerkkarte D2745-A11 GS3 ebenfalls, einfach mal danach suchen, dabei auf die LP-Variante achten. Da ist zwar ein anderer Chipsatz drauf, auch sind die Preise höher als vor einem Jahr, aber ich weiß aus sicherer Quelle, dass diese Karte ebenfalls mit OPNsense läuft.

Herzlichen Dank für die rasche Antwort und die Info! LG, Christian

Hallo

Vielen Dank für den super Bericht.

Ich möchte das selbe bauen aber direkt über die opnSens auch WLan zur verfügung stellen.

Jetzt die Frage kann man beim Futro S920 eine Netzwerkkarte und eine WLan Karte gleichzeitig anschließen.

Aber halt nicht über USB sondern direkt wie hier beschrieben beides über eine Hardwarekarte?

Gruß Roy

Tatsächlich ist in dem System eine WLAN-Karte eingebaut, zu erkennen auf den Fotos zwischen Kühlkörper und Riser-Card, ein kleines Ding im Formfaktor PCI Express Mini Card (Mini-PCIe) “half”, also ein sowieso schon kleines Format nochmal halbiert. Die Karte wird auch von OPNsense erkannt, es handelt sich um eine:

root@zarrentin:~ # pciconf -lv

[...]

ath0@pci0:6:0:0: class=0x028000 rev=0x01 hdr=0x00 vendor=0x168c device=0x0030 subvendor=0x10cf subdevice=0x16a8

vendor = 'Qualcomm Atheros'

device = 'AR93xx Wireless Network Adapter'

class = network

dmesg verrät, dass ein Atheros AR9380 Chipsatz eingebaut ist, der auch von OPNsense bzw. FreeBSD unterstützt wird.

Da ich kein WLAN brauche, habe ich nicht viel weiter getestet, auf jeden Fall ließ sich die Schnittstelle anlegen (unter “Drahtlos” / Wireless) erst ein Gerät anlegen, diesem dann bei den Zuweisungen einen Namen geben, danach ist es sichtbar unter “Schnittstellen”.

Ob die Hardware so eingerichtet werden kann, wie Du es Dir vorstellst, bzw. ob das überhaupt sinnvoll wäre (aus dem Gerät ragen z.B. keine Antennen heraus, es ist irgendwie alles integriert, was meines Erachtens eher für den Betrieb als WLAN-Client spricht), kann ich Dir nicht sagen. Im Zweifel – ausprobieren! Ich nutze einfach einen billigen WLAN-Router, der allerdings mit OpenWrt bestückt wurde, und der von zentraler Position im Flur her geeigneter ist, um WLAN zur Verfügung zu stellen.

Vielen Dank für die Antwort dann muss ich mir das mal anschauen, wenn das Gerät bei mir angekommen ist.

Antennen könnte man ja dann einfach nach Außen legen.

Werde ich mal Testen und berichten. Ich brauch ja zum Glück nicht allzu weit das WLan.

Vielen dank für dein hilfe.

LG Roy

Hi,

ich habe mit meinem S920 ein ständiges Problem, dass über die mSata gebootet wird.

Das System wurde mit der empfohlenen mSata SSD ergänzt und über einen bootfähigen USB Stick (22.7 opnsense) installiert (guided ZFS & UFS probiert), nach der vollständigen Installation ist nur ein booten via USB installer möglich, bleibt dann aber hängen (wiederkehrende zeile: für >1h durchgehend zu sehen).

Zum testen habe ich auch ubunutu 22.4. versucht zu installieren, auch hier kein booten.

Im Bios sehe ich auch die mSata SSD nicht direkt …

Gibt es mit diesem Problem zufällig Ideen oder Lösungen um OPNsense auf meinem F920 zum laufen zu bringen.

PS: Installation wurde auch auf der mitgelieferten 2Gb SSD getestet – selbiges resultat

Hallo Ralph,

hast du eine GX-415? Ich hatte bei dieser das gleiche Problem. Das BIOS war nicht aktuell, musste es aktualisieren. Da stand dann auch als Fehlerbehebung das die Festplatte nicht immer erkannt worden ist. Mit dem Update war das Problem behoben.

Gruß Ronn

Wie hoch ist denn der Idle-Verbrauch von dem S920?

Gruß

Michael

Habe sowohl die s920 als auch die s930 getestet und komme auf ca 8-9W im Leerlauf / 40W bei Vollast mit 16GB RAM und einer 256GB mSATA.

Falls jemand an den Details interessiert ist:

Mein derzeitiges setup: 2x s930 mit je einer 4-port NIC und einem kleinen 5-port Switch liegt idle bei 29W insgesamt, gemessen auf der 230V Seite mit einem halbwegs brauchbaren Energiekosten-Adapter (PEARL SD-2209-675), den Werten scheint man auf den ersten Blick auch trauen zu können, was genaueres hab ich hier aber leider nicht zur Hand.

Gemessen wurde immer das gesamte setup, und darin wurden dann einzelne Komponenten verändert, ich habe dann zum Ermitteln der Leistung einer Komponente entsprechend die Differenzen gebildet.

Aufschlüsselung:

– mein kleiner switch gönnt sich einzeln gerade mal 1.5W (Netgear GS305)

– die Futro Netzteile scheinen bei etwa 2.5W Eigenverbrauch idle zu liegen.

– die 4-port 1GbE NIC (HP 331t) zieht ca 4.5W, was sparsameres hab ich in der Form noch nicht gesehen

– das RAM zieht so gut wie nichts etwa 1W mehr im Vergleich zu den 8GB die vorher verbaut waren (2x Crucial RAM CT102464BF160B 8GB DDR3 1600 MHz CL11)

– die mSTA card lag glaube ich bei unter 1W (Kingston SKC600MS256G)

wenn man mal überschlägt .. 29W – 10.5 = 18.5W (also gerechnet rein ohne Switch + NICs)

Wären also 9.25W pro Gerät – das ist noch im Rahmen.

Wenn man bessere Netzteile findet, kann man da vielleicht auch noch mal ein wenig einsparen.

Im Handbuch sind 4.5W idle angegeben, aber ich weiß nicht wie die darauf kommen. Sowohl ohne OS, als auch mit nem Linux oder auch auf ESXi komme ich immer auf die etwa 8-9W Grundlast pro Gerät.

Hallo zusammen,

nach dem tollen Artikel habe ich mir auch die HW mit einer 2 Intel Nic Card via Ebay besorgt und mich an Opnsense gewagt…DANKE FÜR DIE TOLLE ZUSAMMENFASSUNG!

Aber ich hatte jetzt auch schon 2 reboots ohne ersichtlichen Grund oder Logeinträgen und wollte mal nachfragen ob Ihr schon Lösungen gefunden habt. Bin auf der Concole ein newbie..:-)

Danke Euch und Grüße

Markuss

Hallo zusammen,

sollte es noch jemand lesen, die Kombo S920 und HP 360T dual nic, führ auch schon zu den Reboots.

Kann ich mit iperf sehr gut nachstellen. Nach Tests mit einer USB NIC, gibt es diese Probleme nicht.

Hab bei dem AMD GX-222GC Modell einen Kollegen, der mit einer IBM/Broadcom NetXtremeII C241420 keine Probleme hat.

Mehr dazu auch im OpenWRT Forum:

https://forum.openwrt.org/t/fujitsu-futro-s920-help-with-troubleshooting-stability-reboot-issues/133465/33

Also wenn Intel Nic, dann schaut dass ihr die 4Core Variante vom ThinClient bekommt.

Hoffe konnte dem ein oder anderem helfen.

BG

Markus

Hallo Ralf,

kannst Du vielleicht hier noch ein, zwei Fotos reinhängen, wo man genauer sehen kann wie die WLAN-Antennen angebracht sind. Die Antennenkabel scheinen durch den Deckel des Gehäuses nach außen geführt zu sein oder wie genau ist das montiert?

Vielen Dank!

Da ich momentan mit einer weiteren Firewall experimentiere (Artikel dazu kommt bald 🙂 ), habe ich schnell mal eines der Kistchen geöffnet, ein paar Fotos gemacht und diese dem Artikel beigefügt. Hoffe, das hilft Dir irgendwie. 🙂

Beste Grüße,

Ralf

Lieber Ralf,

hab hier die gleiche Konfiguration laufen, wie von Dir beschrieben. Bislang lief Opnsense bei mir in einer virtuellen Maschine. Nach Einspielen der Backupdatei hat alles wunderbar funktioniert, allerdings hängte sich Opnsense nach zirka 15 Minuten auf. Nach einem Hardboot lief wieder alles problemlos. Trotzdem hängte sich Opnsense nach zirka 15 Minuten erneut auf.

Hast Du dafür eine Erklärung?

Grüße

Markus

Hallo Ralf, hallo alle zusammen,

ich bin aktuell auf der Suche nach erschwinglichen ThinClients für diverse Zwecke und bin zufällig über diesen interessanten Beitrag gestolpert. Vielen Dank schonmal. Der Anfang liegt ja schon einige Zeit zurück, lebt aber offensichtlich immer noch…

Die Geschichte mit den Abbrüchen – ein Deja-Vu?

Es liegt schon ein paar Jahre zurück und handelt sich um eine völlig andere Plattform, seltsam aber dennoch. An der Schule meiner Frau nutzen wir den linuxmuster-Schulserver, ich betreue die IT.

Firewall: opnsense. Angefangen von Version 19.x über 20.x bis 21.x – das Ganze als VM unter Xen/XCP-ng.

Server-Basis war (bzw. ist) ein Supermicro H8DME-2 mit 2 AMD Opteron der 2000er-Serie.

Die opnsense gestaltete sich genauso problematisch, ständige Abbrüche bzw. Aufhänger, nicht reproduzier- und benutzbar, ebenfalls keinerlei Einträge in den Logfiles. Nach Wechsel des Mainboards von Rev. 1.1 auf 2.01 wurde es etwas besser, dennoch blieb das Ganze mit mehreren Reboots der opnsense täglich sehr fragwürdig.

Netzwerkkarten beinhaltete der Server die beiden onboard-LAN-Ports (Intel) sowie zwei Single-Port Intel-NICs.

Irgendwann habe ich das Thema nicht mehr weiterverfolgt, da wir von Seiten der Stadt eine andere, separate Schulfilter-/Firewall-Lösung nutzen mussten und ich die opnsense aus dem linuxmuster-Verbund herausgenommen habe.

Parallele Tests mit Intel-Xeon-Servern liefen einwandfrei, neuere Opteron-Systeme hatte ich seitdem nicht mehr in den Händen.

Somit ließe sich das Ganze auf AMD-Basis als kleinsten gemeinsamen Nenner bringen. Hat noch jemand ähnliche Erfahrungen gemacht?

Ich weiß, der Vergleich hinkt – Äpfel mit Birnen, oder noch unterschiedlicher…

Aber auffällig ist es irgendwie schon. Verträgt sich die AMD-Architektur nicht mit FreeBSD? Oder mehreren NICs im Verbund?

Trotzdem werde ich mir einen Futro besorgen, denke ich.

Das Konzept mit der PCIe-Erweiterungsmöglichkeit ist ja schon fast ein Alleinstellungsmerkmal.

Grüße

Andreas

Hi Leute!

Ich bin durch Zufall auf diesen Beitrag gestoßen und leider bin ich mit meinem ThinClient nicht so ganz zufrieden von der Performance her.

Ich hab teilweise das Gefühl, dass das System teilweise ein wenig „lahm“ ist. Sprich es dauert ein Weilchen bis ich dann doch auf die gewünschte Seite komme in der OPNsense und mir teilweise die Bandbreite ein wenig einbricht.

Zu meiner Hardware:

Fujitsu ThinClient S920 (DualCore Variante) mit einer Fujitsu 2 Port NIC und einer 512GB mSATA SSD.

Vielleicht liegt das nur an einer simplen Einstellung die ich übersehe.

Zum anderen:

Kann man eine Bridge rein aus der Shell erstellen um sich das Leben etwas einfacher zu machen? So könnte ich direkt aus der ersten Einrichtung raus die beiden Ports konfigurieren.

Vielen Dank!

Nein, das ist nur über das GUI möglich. Normalerweise verwendet man auch niemals Bridging auf einer Firewall die immer Routing basierend ist. Deine Bandbreiten Problematiken könnten auch daraus resultieren?!

Weitere Infos zu der Thematik findes du u.a. auch hier:

https://administrator.de/tutorial/ipsec-vpn-fuer-mobile-benutzer-auf-der-pfsense-oder-opnsense-firewall-einrichten-337198.html

Guten Tag.

Eher weniger möglich da der Realtek Port als WAN und der erste Port von der Fujitsu Karte als LAN konfiguriert war. Der OPT1 wurde gar nicht genutzt und war dementsprechend auch nicht weiter konfiguriert.

Wenn man ein VLAN-fähiges Switch hat, kommt man auch um die zusätzliche NIC drumrum. Mein Netzwerk ist sowieso schon auf mehrere VLANs aufgeteilt und der gesamte Traffic tagged (“Normal”, Gast, IoT, Server und noch ein paar). Das DSL Modem nutzt von Haus aus VLAN 7 für PPPoE (Telekom halt), das schleife ich einfach durch.

Meine OpnSense VM hängt an genau einem einzigen Kabel an einem Trunk Port und hat alle Interfaces sind eigentlich VLANs. Läuft einwandfrei 🙂

Das ganze ist dann natürlich durch die Bandbreite des Ports begrenzt. Ich fahre 10GbE, muss also nicht über Bandbreite nachdenken. Der S920 kann natürlich nur einfaches GbE. Muss aber ja nicht zwingend ein Problem sein, da das ja auch nur Inter-VLAN- sowie Internet-Traffic betrifft.

Spart ein paar Euro in der Anschaffung, und vermutlich jährlich vermutlich nochmal 5 bis 10 Euro an Betriebskosten.

Bei mir soll er S920 später mal als (Cold?) Standby dienen; dann an einem 1GbE Trunk Port, PFSYNC per VLAN drauf und ab dafür.

Kann hier mal jemand die genaue Bezeichung der 4-Port Netzwerkkarte schreiben, vielen Dank

Ist wohl aktuell etwas schwieriger eine zu finden.

IBM Intel EXPI9404PTL Pro/1000 PT Quad Port Server Adapter PCI-E D72468 39Y6138

Sollte passen

<ich werde mal schauen.

hatte in der zwischen Zeit ein ebi ebay gefunden auf der die Werte wie hier oben im Bild zusehen sind.

PB 061 407 002

MP 061 408 002

Bezweichung der Karte:

IBM FRU 39Y6137 39Y6138 Intel Pro/1000 Quad Port PCIe Gbit Ethernet Adapter FP

Leider funktioniert diese nicht. Ich habe auf dem Futro Proxmox installiert, nachdem ich die Karte eingesteckt habe kam ich nicht mehr aufs Webinterface, an keinem NIC Port auch an dem auf dem Futro nicht.

Evtl. muss ich was einstellen im BIOS habe da aber nichts gefunden.

Evtl. einen Tipp was ich noch machen kann?

Hallo, ich habe mir auch so eine 4x1GB Netzwerkkarte günstig geschossen.. Lacht jetzt nicht, aber wozu brauch ich die?! Ohne Witz…. KA…. haben beruhigt ja immer, aber was kann ich damit jetzt veranstalten?

Danke

so hab meine OPNSense als VDSL Router Laufen, und sie stellt via PPPOE auch die Einwahl her, als Bridge habe ich ein Zyxel Modem, ich nutze dafür ein Futro 920 QuadCore mit 12GB DDR3 und 128GB SSD, sie wird unter volllast 68°c warm, und eine Intel NIC mit 4 Ports habe ich auch dran, bin bisher sehr zufrieden.

Nochmal was Wichtiges… Der Dualcore 920 mit der 4x Intel GB Karte stürzt permanent ab. Bekanntes Problem, falls es bisher nicht erwähnt wurde…

https://forum.openwrt.org/t/fujitsu-futro-s920-help-with-troubleshooting-stability-reboot-issues/133465/35

Nutzt ihr auch den internen Ethernet Port auf dem Mainboard oder nur die vier von der neuen Karte? Ich wollte den internen als WAN nehmen und die anderen vier als LAN, aber kann es sein das der interne nur ein 100er ist?

Nö, die Interne ist eine 1GB Realtec. Läuft bei mir auch mit 1GB.

Kurzes Update zur Hardware:

Ich fahre mit 1x 8GB SODIMM DDR 1600 MHz (16GB gehen auch!). Habe eine originale Riser-Card von Fujitsu drin, dazu original 2-Port Fujitsu NIC, also insgesamt 3 NICs (alle 1GB). Dazu als “Massenspeicher” eine 2,5 SATA mit 256GB und eine mSATA SSD mit 8GB (die “alte”). Das Sytem kostet heute 25€ (s920) + 25€ Riser + 30€ NIC +8GB SODIMM 15€ + SATA Kabel 3€ + Disk auf Sata Strom Adapter 3€ = 101€

Minimalhardware wäre:

1x s920= 25€

1x mPCI NIC Karte (Aliexpress) z.B. 1Gb für 13€ oder 2.5 Gb für 17€

Originalspeicher (meist 1x 4GB oder 2×2 GB) (=0€)

Original mSATA SSD 8GB (=0€)

1 Bohrer 4,2mm (für Befestigung des NIC Steckers im originalen PoE Platz) =0€

Damit hast du 2x NIC für 38€ oder 42€ mit 2.5GB

Ich würde aber zumindest den Speicher tauschen. 2.5er SSD macht eben auch Spaß….